Cuando el mundo entero tuvo que quedarse en casa en el 2020, la mayoría empresas debieron implementar el teletrabajo y se enfocaron en brindar soluciones a sus empleados para que puedan realizar sus tareas mediante herramientas en línea. Este modelo de trabajo -nuevo para muchos- resultó muy eficaz, ya que los empleados encontraron en esta modalidad un mayor equilibrio entre la vida personal y laboral al ahorrar tiempo y dinero en desplazarse a una oficina. Además, muchos gerentes se sorprendieron al ver no solo que la productividad no se desplomó, sino que en muchos casos aumentó. Frente a esta ¨nueva¨ normalidad, ESET, compañía líder en detección proactiva de amenazas, adelanta qué esperar en los próximos meses en ciberseguridad.

Según una encuesta realizada por ESET, al 70,5% de los trabajadores les preocupa más que antes el tema de la ciberseguridad y el 91% de las empresas han tenido que digitalizar procesos críticos. Sin embargo, el 30% de los encuestados considera que su empresa no está mejor preparada para enfrentar las amenazas actuales. Dentro de las herramientas adoptadas por las empresas, apenas el 30% utilizan soluciones básicas para la protección del acceso remoto, como la autenticación de dos pasos o una conexión VPN y sólo el 52% ha realizado capacitaciones de seguridad a teletrabajadores.

En este contexto, el camino hacía un trabajo ‘híbrido’ está siendo el más transitado. De hecho, el 55,4% de los trabajadores que retorna a la presencialidad lo hace apenas algunos días, pudiendo dividir su semana entre los días que trabaja desde la casa y los que va a la oficina. Si bien es lógico pensar que las organizaciones estarán mejor preparadas de lo que estaban a principios de 2020, muchos líderes empresariales admiten aún no tener claro el alcance del modelo de trabajo híbrido.

Desde ESET advierten que el mayor desafío que presenta el trabajo híbrido es que expande significativamente la superficie de ataque, lo que significa mayor riesgo. Esta complejidad crea las condiciones perfectas para proliferen las amenazas:

- La migración a la nube y la adopción de software e infraestructura como servicio proporciona a los cibercriminales más oportunidades a las que apuntar en forma de cuentas y sistemas mal configurados, contraseñas débiles y vulnerabilidades.

- Los usuarios remotos ya no trabajarán únicamente desde sus casas, sino que podrás recurrir a bares y lugares públicos, por lo que se estarán conectando desde redes inseguras y llevando sus equipos de aquí para allá.

- Muchas empresas han pasado de espacios de oficina propios a espacios compartidos de ‘coworking’, en los que ya no existe un perímetro de acceso físico controlado, sino que muchas personas pueden tener acceso al espacio de trabajo, a los dispositivos, la red y a los usuarios.

Durante los primeros días de la pandemia ESET observó campañas de phishing que fueron reutilizadas de manera masiva con la intención de atraer a usuarios desesperados por las últimas novedades sobre la crisis sanitaria. Los trabajadores remotos también están más expuestos a distracciones en el hogar que pueden llevarlos a hacer clic en enlaces maliciosos. Además, el hecho de estar físicamente solos trabajando hace que las personas se animen a hacer clic en enlaces que probablemente no abrirían si estuvieran trabajando en una oficina con un colega al lado.

Durante el 2020 se detectaron solo en Latinoamérica el doble de correos de phishing que en 2019; y en lo que va de 2021 la cantidad de detecciones volvió a duplicarse con respecto a 2020. Además, en 2021 van detectados más de 2.1 millones archivos únicos relacionados con campañas de phishing, 31% más que en 2020 y 132% más que en 2019.

“Además de los correos electrónicos, muchos engaños y amenazas se propagan a través de WhatsApp, ESET identificó una gran variedad de temáticas como ayudas económicas suplantando la identidad de un organismo legítimo, falsos premios en nombre de reconocidas marcas, etc. que han utilizado los atacantes en los últimos meses. Sin embargo, en un futuro muy cercano probablemente empecemos a ver engaños cada vez más avanzados difíciles de detectar, potenciados por el uso de tecnologías de aprendizaje automático”, asegura Cecilia Pastorino, Investigadora de Seguridad Informática de ESET Latinoamérica.

Actualmente, el machine learning se está aplicando para conocer los patrones de comportamiento de usuarios y diseñar campañas comerciales utilizando software de ‘IA’ a disposición de todo el mundo. Los cibercriminales, también utilizan esta tecnología para conocer mejor a sus víctimas e identificar el mejor momento en el que realizar un ataque, incluso utilizar aplicaciones de Deep Fakes para suplantar la identidad de empleados de la compañía o imitar la voz de altos mandos de importantes compañías.

Las nuevas tecnologías, especialmente aquellas novedosas y convocantes, son para ESET, sin duda, blanco de engaños. Se destacan los NFTs, también conocidos como tokens no fungibles, que son unidades de datos no intercambiables que se almacenan en la blockchain y convierten ítems digitales en únicos e irrepetibles, transformándolos en elementos de valor que pueden comercializarse. El volumen de venta de estos artículos pasó de más de US$ 15.289 millones a principios de 2020 a más de US$2.021 billones en 2021, a medida que el mercado de NFT siga aumentando los cibercriminales comenzarán a interesarse por ellos. “Pronto estaremos viendo cada vez más estafas asociadas a la compra y venta de estos activos, así como software malicioso que busca obtener estos activos digitales.”, advierte Pastorino.

¿Cuáles son los desafíos tecnológicos?

Trabajo remoto: Una infraestructura que crece y abarca no solo equipos propios sino también servicios en la nube, redes VPNs y cada vez más aplicaciones para comunicarse y acceder a la información, aumentando la cantidad de posibles vulnerabilidades. Durante la pandemia, se descubrieron importantes vulnerabilidades zero day en servicios de VPN, Zoom y otras aplicaciones SaaS que podrían haber permitido a los atacantes tomar el control de manera remota de los dispositivos de los usuarios. La necesidad de acceso remoto potenció el uso de aplicaciones web, lo que hizo que aumenten los ataques a estas plataformas. Además, crecieron los ataques a protocolos de acceso remoto como SMB y RDP, de hecho, ESET reportó un aumento del 768% en los ataques dirigidos al RDP en el tercer trimestre de 2020.

En lo que respecta a Latinoamérica, entre los exploits más detectados en la región se destacan los que explotan vulnerabilidades como CVE-2012-0143, CVE-2017-11882 y CVE-2017-0144, que permiten al atacante tomar control del sistema afectado. Sin embargo, lo que destacan desdeESET es que se trata de vulnerabilidades que son conocidas (desde 2017 e incluso 2012) y que cuentan con los parches de seguridad publicados hace años. La investigadora de ESET, destaca que: “Esto indica la falta de actualizaciones que ocurre en Latinoamérica y que en muchos casos se debe al uso de software obsoleto, mala gestión o, peor aún, la utilización de software pirateado. Sea cual sea la razón, lamentablemente es una tendencia que vemos difícil que se revierta en el corto plazo”.

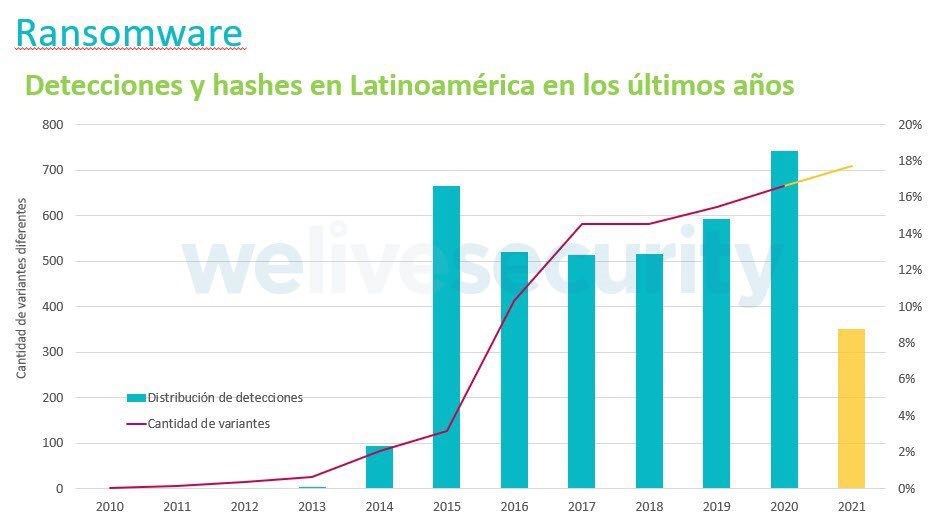

Ransomware: Es una de las mayores preocupaciones de las empresas de la región. Sin embargo, según datos de la telemetría de ESET el 2021 ha sido el año con menor cantidad de detecciones de ransomware en comparación con los seis años anteriores. Los cibercriminales están cambiando el enfoque de sus ataques y migrando de campañas masivas a operaciones dirigidas a objetivos puntuales. Dado que el ransomware actual ya no solo cifra la información del equipo comprometido, sino que también la roba y exfiltra datos para aumentar la demanda del rescate, es lógico pensar que continuarán apuntando a objetivos concretos que tengan información de valor.

En Latinoamérica, Perú es el país con más cantidad de detecciones de Ransomware, con el 23% de las detecciones de la región. Argentina, por su parte, es el país en el cual se registró el mayor aumento con respecto a la cantidad de familias de ransomware detectadas. Entre el primer y el segundo cuatrimestre de 2021 la cantidad de familias creció un 54% y desde ESET proyectamos un aumento para el fin del 2021 del 43%.

Ataques de fuerza bruta: Los preferidos por los cibercriminales debido, principalmente, a la gran cantidad de equipos que se han publicado a internet durante la pandemia, especialmente exponiendo servicios como el Escritorio Remoto. Según la telemetría de ESET, las detecciones de ataques de fuerza bruta a clientes RDP ha aumentado exponencialmente desde abril de este año y han crecido un 32% en Latinoamérica durante 2021.

Pie de imagen: Ataques al RDP en América Latina

“Esta situación es aún más compleja si consideramos que, según el buscador Shodan, hay más de 11 mil equipos con el puerto 3389 (correspondiente a RDP) publicados a Internet en Argentina. Muchos, incluso, con varios usuarios disponibles para probar diferentes combinaciones de contraseñas. Salvo que se empiecen a adoptar medidas más fuertes de seguridad, como la autenticación de dos pasos, es muy difícil que se revierta esta tendencia en los próximos meses.”, agrega Pastorino de ESET.

Mercado negro: Desde hace años que el cibercrimen es un negocio millonario, donde los actores maliciosos no solo intercambian información, sino que poseen una amplia red de compraventa de todo tipo de herramientas y servicios maliciosos. Según los datos de la compañía Digital Shadows, luego de analizar alrededor de 150 millones de sitios tanto de redes anónimas como internet tradicional, se encontraron más de 1 millón de mercados de compraventa en la deep web, incluyendo aquellos destinados al comercio de malware, así como el tráfico de productos ilegales. También identificaron más de 20 millones de foros de intercambio de información, tácticas y metodologías del mundo del cibercrimen, en la internet profunda y superficial. Por último, se detectaron en diversos sitios de destinados para “pegar” grandes volúmenes de información -o Pastes-, más de 50 millones lotes de información robada.

Según ESET, uno de los principales protagonistas de mercados negros y deep web, es el malware como servicio (MaaS), en el que se destaca puntualmente el ransomware como servicio (RaaS). En estos casos quienes desarrollan amenazas no se encargan de distribuirla, sino que la ofrecen como un paquete, en donde el comprador puede personalizar la amenaza acorde al accionar deseado. A cambio, los desarrolladores se dividen las ganancias con los reales atacantes. Este modelo, en combinación con la búsqueda objetivos redituables por parte de los atacantes, tiene a compañías de todo calibre como en la mira.

“Si bien el ransomware-as-a-service no es una novedad, así como la comercialización del malware en general, existe una marcada tendencia propia del año 2021 y a futuro: Ya no se trata de pocas bandas realizando grandes ataques, sino que el grupo de bandas se diversifica, contando con cada vez más amenazas diseñadas de forma única, y aquellos grupos históricos que sean perseguidos por fuerzas policiales se reinventan completamente para continuar su accionar.”, revela la especialista de ESET.

Incluso, muchos de estos mercados ilegales no se encuentran en la dark web, sino que están disponibles en grupos de Telegram. En lo que va del año, hubo un incremento de más del 100% en el uso de la plataforma de mensajería por parte de cibercriminales. Los enlaces hacia grupos de Telegram que fueron compartidos dentro de foros de la dark web pasaron de poco más de 170 mil en 2020 a más de un millón en 2021. Pastorino, sostiene que: “Con el avance de servicios de amenazas personalizables desde la web y la venta información y servicios a través de apps de mensajería, cada vez es menos necesario contar con un gran conocimiento técnico para llevar a cabo un ciberataque, lo que facilita la proliferación de cibercriminales con mayor facilidad.”

En este contexto, para ESET es indispensable cambiar la forma en la que las organizaciones de la región gestionan su seguridad, migrando hacia una gestión ‘Zero Trust’. En contraposición al modelo de seguridad perimetral cuya premisa es “confía y verifica”, Zero Trust parte de la idea de que, por defecto, las organizaciones nunca deberían confiar en ninguna entidad interna o externa que ingrese a su perímetro, de ahí su nombre. Teniendo en cuenta que el trabajo híbrido aumenta la superficie de ataque, no se pueden colocar todos los recursos de seguridad en el perímetro y luego confiar en todo lo que hay dentro de él.

La buena noticia es que el cambio hacia este tipo de gestión no requiere un gran esfuerzo. De hecho, es posible que ya esté utilizando muchas de las herramientas y técnicas necesarias para comenzar a implementar Zero Trust, como controles de accesos basados en el principio del menor privilegio, la gestión de activos y clasificación de la información, la segmentación de redes, entre otros. A estos controles basta con añadir una capa crucial: automatización y orquestación; y visibilidad y análisis. Estos integran todos los controles de defensa en profundidad necesarios para admitir Zero Trust.

Además, desde ESET aconsejan la implementación de tecnologías potentes como blockchain y machine learning a la ciberseguridad resultan claves para hacer frente al panorama de amenazas actuales, y las que están por venir.

En la blockchain (o cadena de bloques), lo q se escribe queda asentado y certificado y garantiza integridad y disponibilidad. Si además ese contenido está cifrado, garantiza confidencialidad. Este registro único e inalterable está distribuido en varios nodos de una red donde cada bloque almacena información de ese bloque, de transacciones válidas, y su vinculación con el bloque anterior y el siguiente. Su uso está fuertemente asociado a las criptomonedas, pero esta tecnología se puede utilizar para otro tipo de activos digitales, como los NFT, transacciones financieras, resguardo de información crítica confidencial (como historias clínicas, documentación, etc.) e incluso sistemas de voto electrónico.

El machine learning se ha establecido ya como medio para luchas contra las ciberamenazas. Desde ESET aclaran que los ciberataques no son estables, ya que todo el tiempo los cibercriminales mejoran sus técnicas y herramientas y evolucionan las amenazas. En este contexto, es una herramienta ideal para combatirlas, dadas sus capacidades de adaptación y de aprendizaje. Esta tecnología se puede utilizar para detectar fraude online en tiempo real, encontrar vulnerabilidades zero-day o incluso detectar noticias falsas y hasta deepfakes. Pero, sobre todo, es ampliamente utilizada para detectar malware, incluso aquellas nunca antes vistas. De hecho, el motor de machine learning de ESET, llamado Augur, es responsable del 37% de las detecciones de códigos maliciosos a nivel mundial. Si consideramos que el laboratorio de ESET recibe más de 450.000 muestras nuevas de códigos maliciosos por día, resulta imprescindible contar con este tipo de tecnología para hacer frente a este volumen de amenazas.

“Si pensamos en la ‘nueva normalidad’ que ya estamos atravesando, muchos de los hábitos tecnológicos adoptados el año pasado seguirán siendo parte de nuestro día a día. La comodidad del trabajo remoto o estudiar desde casa, el uso de la tecnología para agilizar trámites o incluso consultar a un médico, se han vuelto actividades cotidianas. Las amenazas, sin embargo, seguirán este mismo camino apuntando cada vez más a las tecnologías. En este sentido, las soluciones de seguridad con los nuevos paradigmas, ya nos interpela a todos los que utilizamos el mundo digital.”, concluye Cecilia Pastorino, Investigadora de Ciberseguridad de ESET Latinoamérica.

ESET acerca la guía de ransomware; un documento que explica todo sobre este tipo de código malicioso. Además, comparte el kit Anti-Ransomwarecon información sobre la amenaza y medidas de prevención.

Para conocer más sobre seguridad informática ingrese al portal de noticias de ESET: https://www.welivesecurity.com/la-es/2021/11/18/tendencias-ciberseguridad-2022/